最近没有水帖,就是在度假之余忙着这件事。

所有的信息已经打包交给了相关部门的朋友,为了信守承诺不影响后续的工作,我这里不会发具体的图,也不会泄露具体的信息。

发出来一是做一个科普警示,希望大家远离诈骗网站。二是对于基础渗透有一个简单的认知。

事情起因

一个妹子联络到我,说自己上周在一个网站输入了自己的AppleID后,导致了信息被盗,损失了若干。所以将链接发给我看看。

妹子从一个熟人那里收到了一个短信链接,说是自己的AppleID被封了,想要妹子帮助解封,丢了一个二维码过来。

本来我是没报什么希望的,因为这种诈骗网站基本上一周轮换一个域名,过一段时间后域名就不被解析了。

前期侦察

解析二维码,链接是一个短网址,随便找个网站解析还原出来。

xxxxx.xxxxx.work/

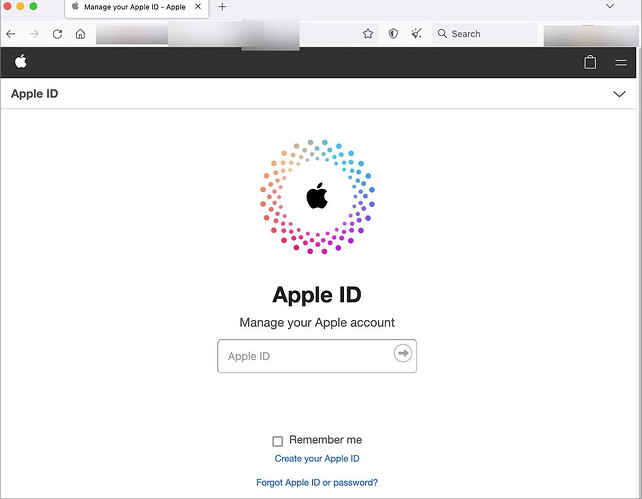

直接打开链接,是空白页面。所以挂上tor,用 User-Agent Switcher 把浏览器伪装成iOS上的Safari。

果然出现了画面。

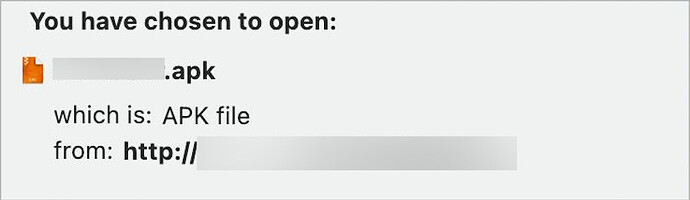

再把浏览器伪装成安卓端的Chrome,会提示下载一个apk文件

假Apple登录页面

首先进行了以下

子域名扫描

目录扫描

参数枚举

服务器信息

发现没有什么可用的信息,毕竟是一次性域名,用完就扔的。

可以看的网页是有输入口的,因此尝试了常见的漏洞,比如sql注入和XSS,想进一步获取权限,发现都没有。不过可能是为了节省成本或者是伪装得更像,网站没有套任何WAF,这对于自动化测试节省了不少的时间。

往输入口灌入一些垃圾数据,也没得到什么进展。

暂时搁置。

恶意apk

在沙箱中分析后发现,是一个假冒的安卓Chrome,安装后会获取和读取短信权限,还有通讯录之类的敏感信息,上传到服务器。

同时会定时向通讯录中其他人发送钓鱼链接。结合妹子的描述,她确实是从认识的人那里收到的钓鱼短信。

既然有网络活动和服务器通信,那就有思路了。

由于apk没有任何的免杀和困难的混淆(丢进virustotal直接一片红),所以和选择逆向和分析。

具体过程和代码就不贴了,原因见这个帖子的开头。

整个包里只有一个域名信息,搜索了一下各种公开信息,确认是一个架设在海外的服务器,域名提供商也是海外,而且不是用一周就扔的一次性域名。(从时间和活动等因素来判断)

基本可以确认是诈骗犯控制的资产。 域名打码:xxxx.cc/

xxxx.cc

还是常规的侦察思路。

我猜测这个是诈骗犯用来收取和管理信息的,nmap扫了一下发现开了端口,所以按照这个思路来枚举有无后台。

在花了很多时间枚举子域名和目录后,发现了一个可以访问的后台。

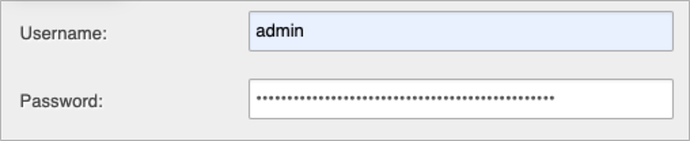

访问后,发现需要密码。登录页面极其简陋,公开信息找不到任何特征,要么是自己写的,要么是买的小作坊的。

这就导致搜索不到什么公开的漏洞,贸然用一些方法获取cookie也会打草惊蛇。

为了不打草惊蛇,我选择用极慢极慢极慢的速度再次枚举。

最终发现了一个有意思的东西:xxxx.cc/这里打码/…/…/…/…/…/…/…/…/…/这里打码/tmp.zip

是一个tmp的打包文件,下载下来。

里面是乱七八糟的文档和php,用本地的搜索功能,发现了一个用户名Adminxxxx(后面打码)的用户名和密码。

后台

用这个账户密码登录,进了后台。

这里肯定不能上图,描述一下后台的样子。

有三个功能区,一个管理域名,一个是从iOS收集的信息,一个是从安卓收集的信息。

可以看到收集了不少AppleID

可以看到收集了不少通讯录和安卓敏感信息。

诈骗犯域名不少,基本都是随机的。

接下来是两个思路,首先在后台进行枚举,然后看要不要想办法进到攻击者的服务器。

后台信息收集

相当简陋的后台,让我回到了上个世纪。

基本上只有一个信息收集和聚合的功能,其他的功能一概没有。

进入到设置-用户-用户管理界面,发现列表中还有一个用户,并且可以编辑。

查看自己当前用户-修改密码。

这里实在是不好放图,我找了PhpMyAdmin的登录页面作为一个类似的。

大概长上图这样。

密码输入口已经被填充了,虽然是看不到内容,但是我发现可以编辑和输入。

鼠标右键-检查-查看

这家伙直接把密码写死到这里了,可以看到密码原文。。。

同理,也可以找到另一个用户的密码。

更惊喜的还在后面。

另一个用户的密码的组成是三个英文字母+年月日

类似于:mht19711029(这里是用小马哥举例,不是上述的密码)

那么这前面三个英文字母会不会是。。。

谁干的

从一开始就打算把这些信息提交给相关部门的朋友,所以事情到这一步肯定还是要合法的去查询信息。

使用Google搜索这三个英文字母,空格,然后输入后面的年份,不要月日信息。

在搜索和筛查后发现,在某个论坛有一个ID高度类似的用户,询问了海外购买VPS的问题。我记下了发帖日期,发现发帖日期和攻击者域名注册日期只相差一个月。

枚举这个论坛该用户发言,找到了QQ邮箱,到此为止。

要不要继续试试?

之前提到后台相当简陋,功能极少最大限度的限制了攻击面。一番翻箱倒柜后,一无所获,我想起了那个tmp文件。

里面文档过于杂乱,我选搜索关键字,比如开发,上传,调试之类的。在文件夹的文件夹的文件夹……中,找到了一个开发文档,其中记录了开发者开发了一个未完善的服务器文件管理功能,用来浏览,上传,下载服务器某文件夹的文件。

为了保障“安全”,这个功能放在了一个随机数字加字母的目录中,并且要求使用者暂时删除这个功能。

尝试访问这个名字长得像随机密码的目录,访问成功。

浏览和上传下载只限制在web目录中,但是这已经足够了。

写了一个混淆的webshell丢上去,发现无法上传,应该是做了一些限制。用burp抓包,绕过成功。

这里我并没有用反弹shell,这样可能触发警报,万一呢是吧。

访问webshell,whoami,发现是root

完结。

后续

有朋友在相关部门,打包发给他。后面的事就不是我操心的了,他管或者不管,我都无权过问。

安全提醒

Apple用户。官方不会发邮件向你索取密码,谨防虚假网站。

安卓用户。不要下载来源不明的apk